紅隊(攻擊方)

今天介紹網路攻擊鏈的第三階段

遞送 Delivery:系統剛安裝好時通常是沒有惡意程式,而要遞送惡意程式給受駭主機,有主動和被動二種方式。主動的方式是社交工程,透過釣魚電子郵件給受害人,以受害人自己電腦的權限去安裝惡意程式。另一種方法是被動的,架設好網站讓受害者搜尋,例如長榮海運的相關新聞報導,使用者搜尋長榮海運時,該網站內容吸引點擊,再要求使用者輸入機敏資料,進而達成遞送。

藍隊(防守方)

對防守方而言,要防止駭客做遞送,最有效的就是內部教育訓練時,加強資安意識。未知連結不點擊、陌生電話不輕信、個人信息不透露、轉帳匯款多核實。

還有在網路搜尋時,留心陌生網址:

https://www.virustotal.com/gui/home/search

Step1. 取得陌生網址的方法,不要用滑鼠左鍵點選,而是要用右鍵。如圖 3 1所示,搜尋結果藍色字的地方(編號1)上面按右鍵

圖 3 1 惡意網址檢測(一)

Ste2.快顯視窗開啟之後,按「複製連結網址」

圖 3 2 惡意網址檢測(二)

Step3.開啟Virustotal網站

網址為https://www.virustotal.com/gui/home/url

貼上要檢查的網址為:https://transparencyreport.google.com/safe-browsing/search?hl=zh_TW

圖 3 3 惡意網址檢測(三)

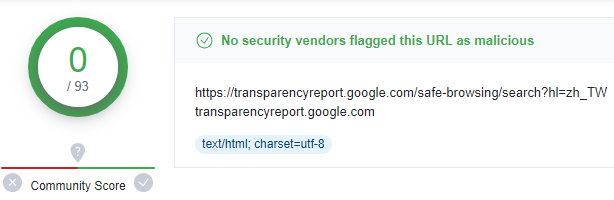

Step4. 接著就會顯示網址檢查的結果,綠色代表安全。

圖 3 4 惡意網址檢測(四)

請讀者注意

本系列中所提到的永續報告書均為公開資訊,本系列引用的目的僅為學術教育,讓更多的利害關係人能夠讀懂企業欲揭露的永續報告書。本系列不對於永續報告書內容做修飾,僅忠實的呈現。本系列僅為了介紹資安觀念而在引明出處的方式為讀者介紹這些框架,其最新版本的修正還是要以該組織發布為準。

本系列中提到的紅隊攻擊手法和「從新創看資安」,裡面所提到的攻擊,無論是POC(概念驗證)或是工具介紹,紅隊都是指有和企業簽約,在取得許可下協助做安全測試的資安成員,其不會造成企業實質損失,僅止於讓企業了解自身環境、設定、程式碼等環節的資安精進。

跪求大大分享陽明海運的永續報告書可以嗎~?https://esg.yangming.com/

妳要寫陽明海運當資工所論文嗎?還是想買陽明的股票?

26家公司已經排滿了,妳可以私訊我,大概什麼時候需要?

哇!!!! 居然!!!!

我的論文寫好囉 口試完在微調中 ❤

謝謝大大熱情分享 好人一生幸福美滿~~~